Por Francisco Enríquez Monroy

El riesgo de exponerse a ataques y amenazas cibernéticos es cada vez mayor; se estima que solo en los últimos dos años este tipo de delito aumentó entre 30% y 50%. La transformación digital ha sido a la vez una ventana de oportunidad y un riesgo para las empresas.

En 2022, el Centro Nacional de Respuestas a Incidentes Cibernéticos reportó un aumento del 142% entre 2015 y 2017; en agosto del 2022, el director nacional del Comité de Tecnologías de la Información de Index afirmó que durante el primer semestre del año se habían registrado 80.000 millones de ataques cibernéticos en empresas y organizaciones mexicanas.

Las amenazas son muy variadas: destrucción y daño físico de los activos, propagación de distintos virus, Ramsonware (secuestro de información), Malware (Software malicioso), Spyware (Software espía), Phishing (obtención de información sensible), Pharming (obtención de información paulatinamente), Spoofing (suplantación), Sniffers (espías en medio de la red), Sexting (textos sexuales mal utilizados), ciber-grooming (corrupción de menores), social engineering (montajes de información engañosos), fraudes de la industria de crédito (PCI), Dos y DDos (Denegación de servicio y también distribuido), entre otras.

Para evitar afectaciones graves es importante mantenerse actualizado con conocimientos y herramientas de ciberseguridad que permitan: identificar, proteger, detectar, responder y recuperar la información ante amenazas y ataques cibernéticos. Garantizando esos cinco elementos será posible mantener la integridad, confidencialidad y disponibilidad de la información.

Lo anterior implica:

• Asegurarse de que los programas de software, sistemas e infraestructura estén actualizados con las últimas correcciones

• Mantener un buen antivirus instalado en los dispositivos

• Mantener respaldada la información y mantener una contraseña fuerte para las cuentas (incluidas las de verificación de dos pasos)

• La existencia de políticas de tecnologías de la información al interior de la empresa

• Una política nacional de ciberseguridad y regulatoria.

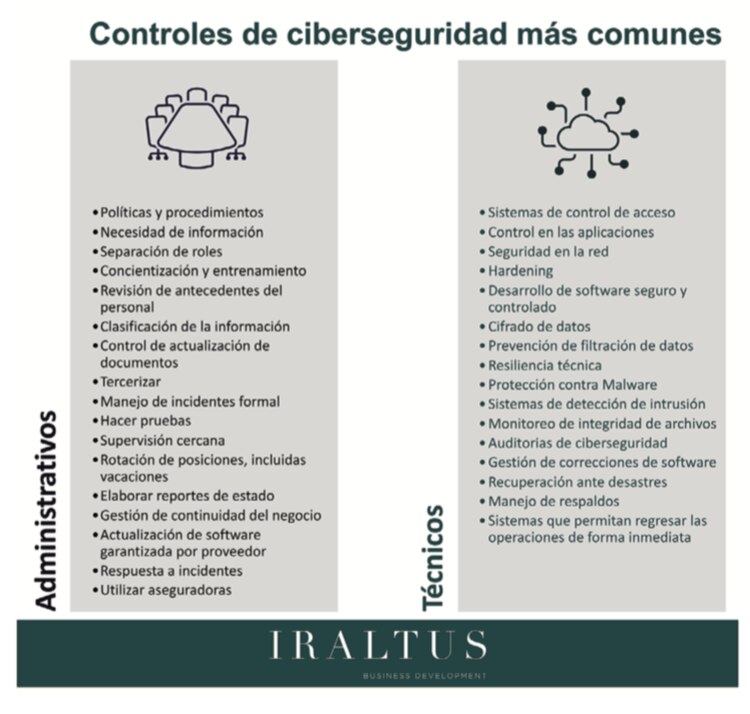

Los controles que se requieren en cada empresa dependen de la función o giro del negocio y del valor que se le da a la información y los equipos que se manejan. En cualquier caso, lo más importante es establecer procesos y procedimientos formales de ciberseguridad y decidir qué salvaguardas utilizar para mantener la información y la infraestructura bajo la tríada CID:

• Confidencialidad --- Medidas de acceso a la información.

• Integridad --- Medidas para mantener la información intacta.

• Disponibilidad --- Medidas para que la información sea accesible en el momento deseado.

¿Qué primeras acciones pueden implementar las empresas en materia de seguridad informática?

1. Establecer una política de seguridad de la información que incluya: lineamientos para la seguridad de la información, requisitos de acceso a la misma, procesos para informar incidentes de seguridad, procedimientos para la toma de decisiones, acuerdos de confidencialidad y ética profesional, entre otras.

2. Identificar el nivel de seguridad deseado y establecer los controles pertinentes.

3. Crear una cultura de seguridad: Los empleados deben ser conscientes de la importancia de la seguridad informática y entender sus responsabilidades; deben ser informados sobre los riesgos y cómo abordarlos.

4. Proporcionar una formación adecuada: Los empleados deben estar capacitados para identificar y responder a los riesgos de seguridad. Esto incluye conocimientos de los procesos y políticas de ciberseguridad.